TISAX®-

Zertifizierung

Wir bringen Sie zum Label

WIR NEHMEN SIE BEI DER TISAX®-ZERTIFIZIERUNG AN DIE HAND

Wir stehen Ihnen auf dem gesamten Weg zu Ihrem TISAX®-Label zur Seite und zeigen Ihnen die effizientesten und kostengünstigsten Möglichkeiten, Ihr Ziel zu erreichen.

Aufbauend auf die Erfahrung aus vielzähligen TISAX®-Zertifizierungs-Projekten haben wir einen Prozess entwickelt, den wir individuell an die Bedürfnisse Ihres Unternehmens anpassen und Sie so ohne Umwege durch den Zertifizierungsablauf führen.

Die hohe Qualität unserer Dienstleistung wird durch unser QMS bestätigt. Auf der Grundlage dieser Qualität und der absoluten Nutzerzentrierung unserer Berater sind wir in der Lage, Ihnen beste Ergebnisse in der kürzest möglichen Zeit zu garantieren.

TISAX®-Zertifizierung als Kundennutzen

Dabei darf es nicht das alleinige Ziel sein, die Prüfung zu bestehen. Wir sind davon überzeugt, dass eine tatsächliche Verbesserung der Informationssicherheit nur über eine nachhaltige und bewusste Umsetzung des ISMS möglich ist. Und das ist es, was Ihr Kunde schließlich von Ihrer TISAX®-Zertifizierung erwartet: sich auf Ihre Informationssicherheitsstandards verlassen zu können.

Datenschutz und Informationssicherheit sind Themen, deren Bedeutung in Zukunft weiter steigen wird, statt abzunehmen. Gerade Technologieunternehmen und die Infrastruktur werden deutlich häufiger von Hackern attackiert. Hinzu kommen aber auch „Angriffe“ von innen. Mitarbeiterinnen und Mitarbeiter lassen Daten aus dem Sicherheitskreislauf des Unternehmens austreten – entweder, weil sie kompromittiert sind, oder, weil sie nicht ausreichend geschult wurden.

- Beim Austausch von geheimen Daten muss Vertrauen zwischen Geschäftspartnern bestehen. TISAX® bietet das Fundament und die Sicherstellung dieses Vertrauens, denn so zeigen Sie nach außen, dass Sie Datensicherheit ernst nehmen.

- TISAX® sichert Sie gegen die ständig steigende Zahl der Cyberangriffe auf Unternehmen ab. Datenverluste können nämlich nicht nur Ihren Ruf beschädigen, sondern wirklich teuer werden.

- Durch TISAX® ist der Datentransfer standardisiert. Sie können Kunden also damit überzeugen, dass Sie nicht nur sicher, sondern auch schnell arbeiten.

- Im Management-Review erhalten Sie sämtliche Informationen rund um die Datensicherheit Ihres Unternehmens, mögliche Lecks, Risiken und was Sie gegen diese tun können.

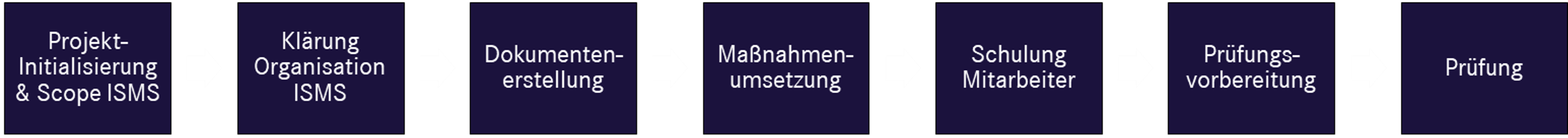

Mithilfe erprobter Standardabläufe führen wir Sie durch sieben Phasen des TISAX®-Zertifizierungs-Prozesses. Dabei beraten wir Sie fortlaufend und geben Ihnen zu jeder Zeit die bestmöglichen Tools an die Hand:

Der Start der TISAX®-Zertifizierung: Initialisierung, Scope-Festlegung, Informationssammlung

Gemeinsam starten wir das Projekt TISAX®-Zertifizierung mit Ihnen, indem wir

- Verantwortlichkeiten auf beiden Seiten definieren

- einen Projektplan erstellen

- einen Arbeitsmodus festlegen (Regelkommunikation, Berichterstattung etc.)

- das Arbeitsumfeld (Sharepoint, Confluence/JIRA, Wiki, Teams etc.) nach Ihren Vorgaben einrichten.

Nachdem das Organisatorische geklärt ist, gilt es, den Rahmen festzulegen:

- Definition der vom ISMS betroffenen Unternehmensbereiche

- Identifikation der übergeordneten betroffenen Prozesse in den Unternehmensbereichen

In einem oder mehreren Workshops erfolgen notwendige und wichtige Festlegungen innerhalb Ihres TISAX®-Projekts:

- Aufnahme aller schützenswerten Informationen in den betroffenen Geschäftsprozessen

- Identifikation aller Örtlichkeiten, in denen Informationen gespeichert, verarbeitet und übertragen werden

- Erstellung eines IT- und Software-Inventars (sofern nicht schon vorhanden)

- Klassifizierung der schützenswerten Informationen nach vorgegebenen Kriterien

- sofern schon möglich: Erstellung einer Risikobewertung der schützenswerten Informationen

In der GAP-Analyse decken wir Handlungsbedarfe auf

Um die erforderlichen Schritte auf dem Weg zur TISAX®-Zertifizierung identifizieren zu können, müssen wir zunächst dem Ist-Zustand bezüglich der Informationssicherheit in Ihrer Organisation auf den Grund gehen:

- Durchführung des VDA ISA (Information Security Assessment)

- Sichtung von vorhandenen Prozessdokumenten und Dokumentationen zum Stand der Informationssicherheit

- Identifikation der Abweichungen IST zu SOLL (GAP-Analyse)

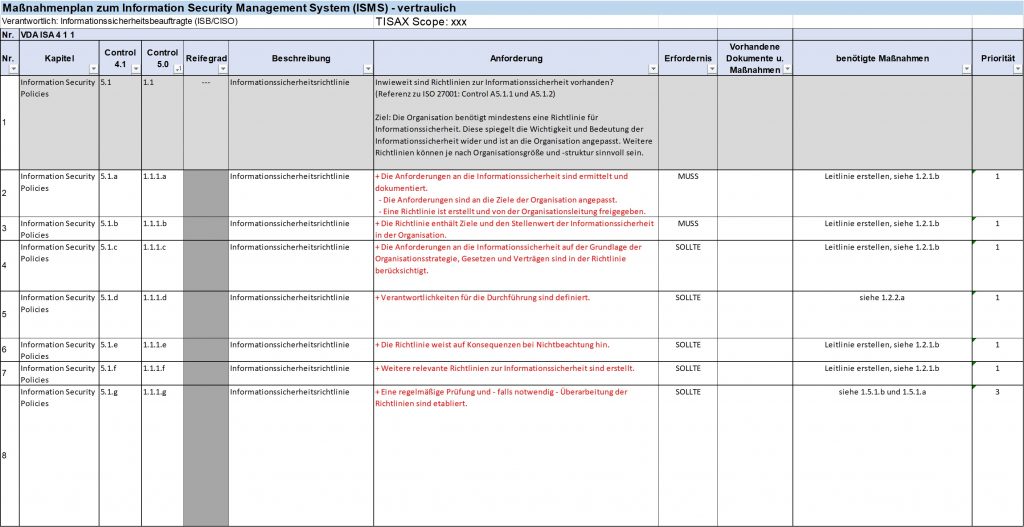

- Erstellung einer umfassenden und bewerteten Maßnahmenliste mit Verantwortlichkeiten und zeitlicher Bewertung

Diese Schritte führen wir in der Regel gemeinsam mit Ihnen im Rahmen eines ein- bzw. mehrtägigen Workshops durch.

Zur Einordnung: Maßnahmen beschränken sich nicht nur auf fehlende oder mangelhafte Dokumente und Prozessbeschreibungen. Vielmehr macht die physische und technische Sicherheit von Gebäuden, Räumlichkeiten und IT-Systemen einen wesentlichen Bestandteil vieler unserer TISAX®-Zertifizierungs- Projekte aus. Mit dem Begriff „Maßnahmen“ wird jeder dieser Bereiche erfasst.

Ein wesentlicher Teil bei vielen unserer TISAX®-Projekte liegt auch in der physischen und technischen Sicherheit von Gebäuden, Räumlichkeiten und IT-Systemen. Mit dem Begriff „Maßnahmen“ wird jedes dieser Felder erfasst.

Unser Standard-Maßnahmenplan umfasst in der Regel zwischen 400 und 500 Einzelmaßnahmen, die für die Erfüllung der verschiedenen VDA ISA Controls umgesetzt werden müssen.

Abbildung: Auszug aus einem Maßnahmenplan

Wir erstellen die Dokumentation Ihres ISMS

Nachdem die GAP-Analyse die Deckungslücken zwischen Ist- und Soll-Zustand offengelegt hat, gehen wir daran, diese zu schließen. In dieser Phase des TISAX®-Zertifizierungs-Prozesses stehen folgende Aufgaben auf der Agenda:

- Definition der Organisationsstrukturen im ISMS

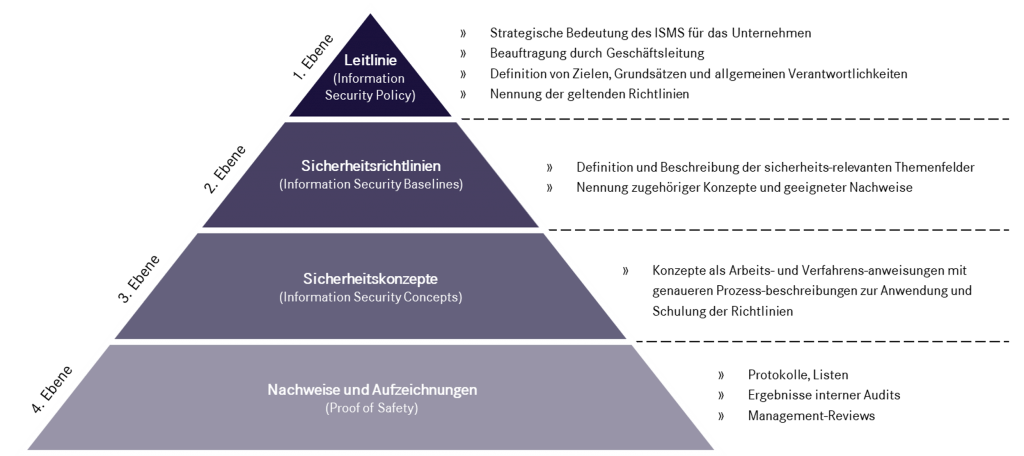

- Erstellung der Information Security Policy (Leitlinie) gemeinsam mit Ihrem Management

- Einführung von neuen bzw. Anpassung von vorhandenen Prozessen und deren Dokumentation im ISMS

- Erstellung der gesamten notwendigen Dokumentationen für Sicherheitsrichtlinien, Sicherheitskonzepte und Nachweise des ISMS

Für alle zu erstellenden Dokumente in Zusammenhang mit der TISAX®-Zertifizierung haben wir erprobte Standard-Vorlagen, die wir im Rahmen Ihres Projektes zur Verfügung stellen und auf Ihre spezifischen Bedürfnisse anpassen.

Selbstverständlich kann die Dokumentation des ISMS in unterschiedlichen Systemen erfolgen. Hier ist beispielsweise auch eine prozessorientierte Struktur möglich.

Wenn Sie keinen prozessorientierten Dokumentationsansatz wählen, folgt unsere Standard-Dokumentation immer einer Top-down-Struktur:

Gemeinsam setzen wir die Maßnahmen mit Ihnen um

Mit der reinen Erstellung von Dokumenten ist es, wie Sie sich sicher gedacht haben, nicht getan. Als nächste Schritte auf dem Weg zur TISAX®-Zertifizierung müssen

- die in den Dokumenten beschriebenen Richtlinien und konkreten Arbeitsanweisungen bekannt gemacht werden,

- die Sicherheitskonzepte eingeführt und erklärt werden,

- die Nachweise geführt und zur richtigen Zeit am richtigen Ort verfügbar sein.

All dies setzen wir gemeinsam mit Ihnen und Ihren MitarbeiterInnen vor Ort direkt um.

Unsere Erfahrung aus zahlreichen erfolgreich durchgeführten TISAX®-Zertifizierungen hat gezeigt, dass die reine Anpassung der Prozesse in den seltensten Fällen ausreicht. Kaum ein Projekt kommt ohne grundlegende Änderungen an physischen Sicherheitsmaßnahmen und Anpassungen bei der Hard- und Software der IT aus.

Aus der Maßnahmenplanung und Risikobewertung heraus …

- … empfehlen wir Ihnen bauliche und technische Änderungen zur Erfüllung der Maßnahmen. So können zur physischen Sicherung von Gebäuden oder Räumen beispielsweise Zutrittskontrollsysteme, Videoüberwachung oder Alarmsysteme zum Einsatz kommen.

- … schlagen wir geeignete IT-Tools zur Digitalisierung erforderlicher Prozesse vor (beispielsweise im Bereich Virenschutz, Mobile Device Management, Backup-Management, Identity Access Management, Verschlüsselung, Asset Management etc.)

- … bewerten wir mit Ihnen einen möglichen Einsatz von Management-Suite-Lösungen.

- … erstellen wir gemeinsam mit unseren IT-Experten Betriebs- und Notfallkonzepte für Ihr Unternehmen.

Wir schulen Sie und Ihre MitarbeiterInnen

Nicht alles lässt sich technisch derart absichern, dass Fehler ausgeschlossen werden können. Letztendlich hängt der Erfolg des ISMS also von einem ganz entscheidenden Faktor ab: von jeder einzelnen Mitarbeiterin und jedem einzelnen Mitarbeiter, welche die so sorgfältig entwickelten Richtlinien und Konzepte im Alltag anwenden müssen.

Aus diesem Grund liegt ein Schwerpunkt unserer Projektarbeit für die TISAX®-Zertifizierung in der Schulung und Ausbildung der MitarbeiterInnen, die das ISMS in Ihrem Unternehmen „leben“ sollen. Zu diesem Zweck bieten wir Ihnen folgende Schulungsformate an:

- breit angelegte Mitarbeiter-Gruppenschulungen zur Vermittlung des ISMS-Basiswissens

- schwerpunktbasierte Schulungen für MitarbeiterInnen in einzelnen Geschäftsprozessen und Unternehmensbereichen (bspw. in der Entwicklung oder im Testing)

- Einzelcoachings für ausgewählte Informationseigentümer und Prozessverantwortliche

- Ausbildung zum Informationssicherheitsbeauftragten (ISB)

Mehr zum Thema Weiterbildung in Hinblick auf die TISAX®-Zertifizierung finden Sie in unserer Academy.

Wir bereiten Sie auf Ihre Prüfung für die TISAX®-Zertifizierung vor

Mittlerweile haben Sie mit teils beträchtlichem zeitlichen und finanziellen Investment eine äußerst intensive Projektphase hinter sich gebracht. Da sollte auf den letzten Metern auf dem Weg zur TISAX®-Zertifizierung nichts schief gehen. Deshalb bereiten wir Sie mit einem „Probelauf“ auf die Prüfung vor: Gemeinsam mit dem Management, der/dem ISB, den IT-Verantwortlichen und Verantwortlichen für etwaige kritische Prozesse simulieren wir das kommende externe Audit und übernehmen dabei die Prüferrolle. Durch individuelle Briefings und Vorbereitungstermine stellen wir so sicher, dass nichts mehr daneben gehen kann.

Oft werden durch die internen Audits noch vereinzelte Schwachstellen im ISMS oder in individuellen Prozessen sichtbar, für deren Behebung vor dem Audit dann noch genügend Zeit bleibt.

Wir sind lieber auf der sicheren Seite, als mit einer Hauptabweichung im Audit negativ aufzufallen.

Es wird ernst: Gemeinsam gehen wir in die Prüfung für Ihre TISAX®-Zertifizierung

Wenn der Tag der Prüfung naht, haben wir alle notwendigen Vorbereitungen für diesen letzten Schritt der TISAX®-Zertifizierung geleistet:

- Der Prüfdienstleister hat im Vorgespräch alle organisatorischen Rahmenbedingungen geklärt.

- Wir haben alle erforderlichen Unterlagen rechtzeitig beim Prüfdienstleister eingereicht oder ihm digital zur Verfügung gestellt (z. B. über Sharepoint).

- Je nach Assessment-Level sind alle beteiligten Unternehmensbereiche auch für etwaige Ortsbegehungen informiert.

Während des Audits sind Ihr ISB und wir beratend zur Stelle, beantworten Fragen des Prüfers bzw. der Prüferin und protokollieren etwaige Verbesserungsvorschläge und Anregungen für die spätere Nachbereitung.

Das Audit für die TISAX®-Zertifizierung findet normalerweise in einem Besprechungsraum statt. Je nach Assessment-Level führt der Prüfer Besichtigungen verschiedener Einrichtungen an der zu prüfenden Örtlichkeit durch. Auch stichprobenartige unangekündigte Prüfungen sind möglich, sofern sich das Geprüfte im beantragten TISAX®-Scope befindet.

Wenn das Audit beendet ist, erfolgt noch ein Abschlussgespräch mit allen Beteiligten, in dem der Prüfer seine Feststellungen (Haupt- oder Nebenabweichungen) vorstellt. Hier ist auch Zeit für Fragen.

Den offiziellen Auditbericht, den der Prüfdienstleister Ihnen im Nachgang zuschickt, prüfen wir akribisch und klären etwaige Einwände umgehend.

Sobald der finale Auditbericht bei der ENX eingereicht ist, erhalten Sie Ihr TISAX®-Label in der ENX-Datenbank. Über diese können Sie Ihre TISAX®-Zertifizierung fortan mit allen Teilnehmern der Plattform teilen.

WIR RUFEN SIE

ZURÜCK!

Oder machen Sie gleich unseren kostenlosen Quick-Check zu

VDA ISA und TISAX®:

Hier sind wir

Abakus Management &

Consulting GmbH

Plieninger Str. 44

70567 Stuttgart

Telefon

+49 711 715 300 21